- 前提条件:

宽带需要具备 FullCone NAT(全锥型 NAT,NAT1)条件。 配置 WebHook 伪 DDNS:

Lucky 支持 WebHook 和自定义脚本触发,可以调用 DNS 服务的 API 接口实现 DDNS。提醒一句:此处的 “伪 DDNS” 仅适用于 HTTP 协议,如果您是 TCP / UDP 协议,请自行解决客户端问题。

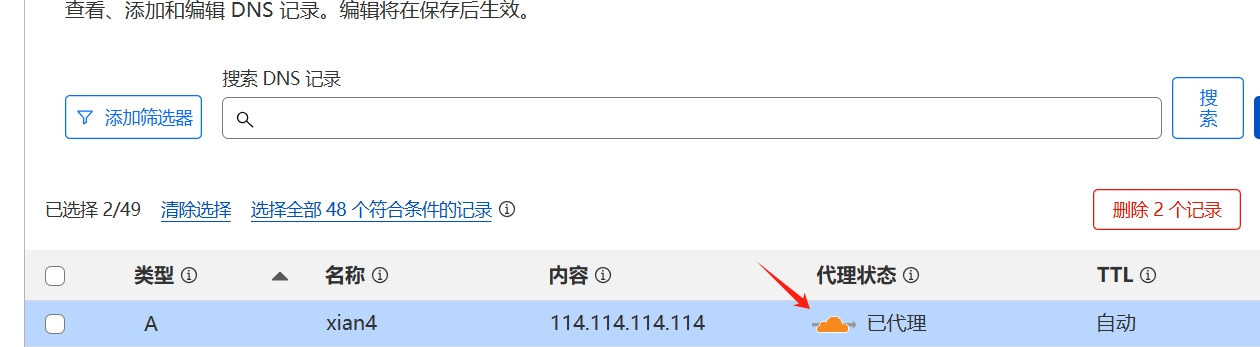

a、打开cloudflare,在域名的 DNS 设置里面添加 A 记录,ip 任意填,并打开小云朵。

b、首先进入规则 -> 重定向规则,创建一个规则。

c、填写规则名称,选择 -> 自定义筛选表达式。

字段:主机名

运算符:等于

值:a.b.com(最终配置的伪DDNS域名)

URL 重定向:动态

表达式:concat("http://222.22.22.122:10584",http.request.uri.path)

d、勾选保留字符串,点击部署。

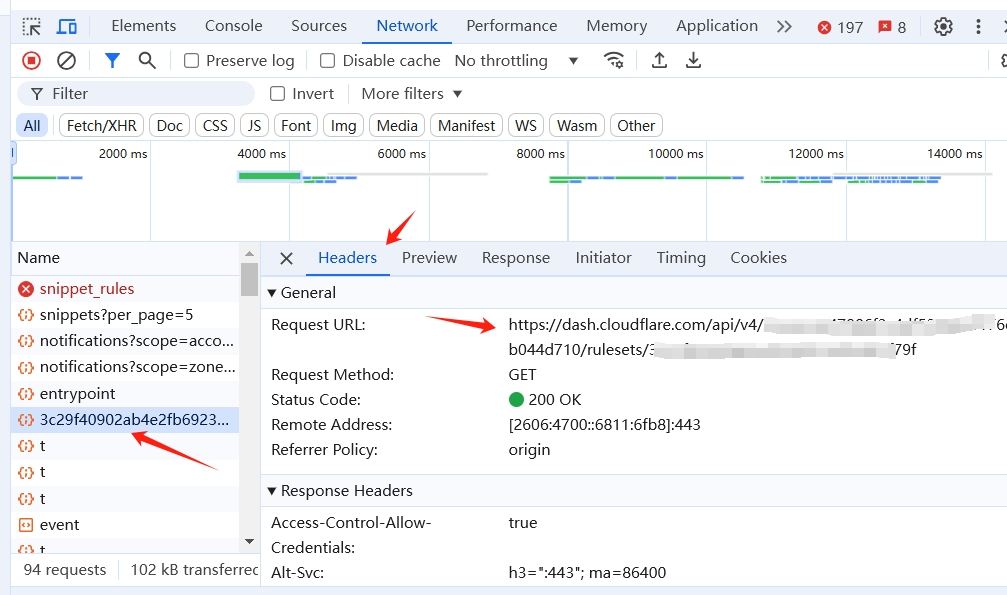

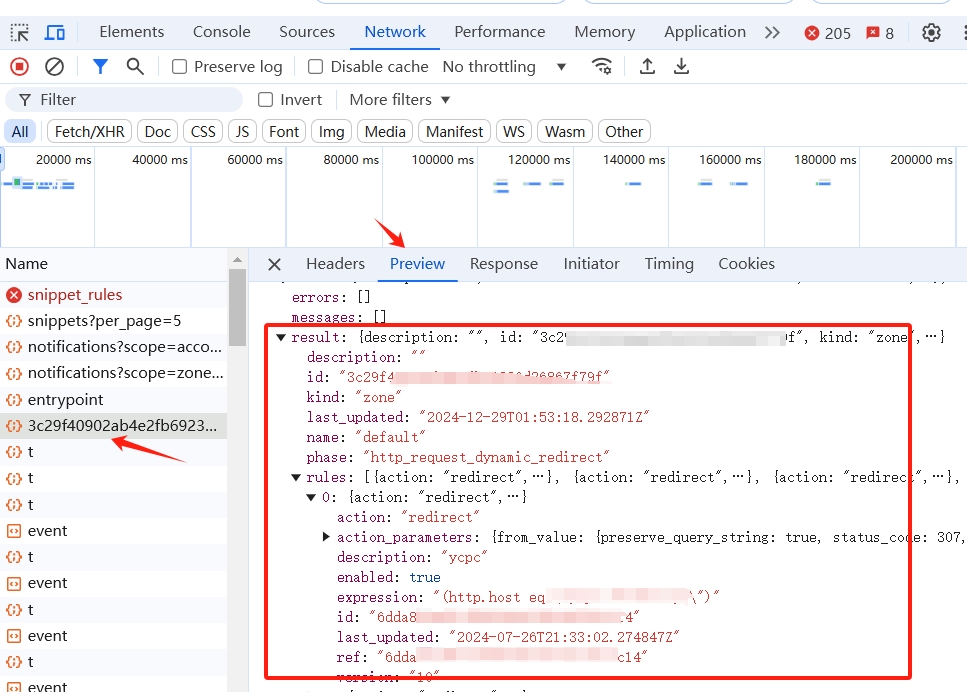

e、为了获取相关参数信息,我们需要重新编辑以下,模拟接口请求,点击设置或编辑,重新部署,F12 抓包,从请求地址中获取区域 ID、 规则集 ID 和 规则 ID。

f、请求参数可从刚才的那个 dash api 中获取到。

https://dash.cloudflare.com/api/v4/zones/{区域ID}/rulesets/{规则集ID}/rules/{规则ID}g、回到 Lucky,点击编辑规则,找到

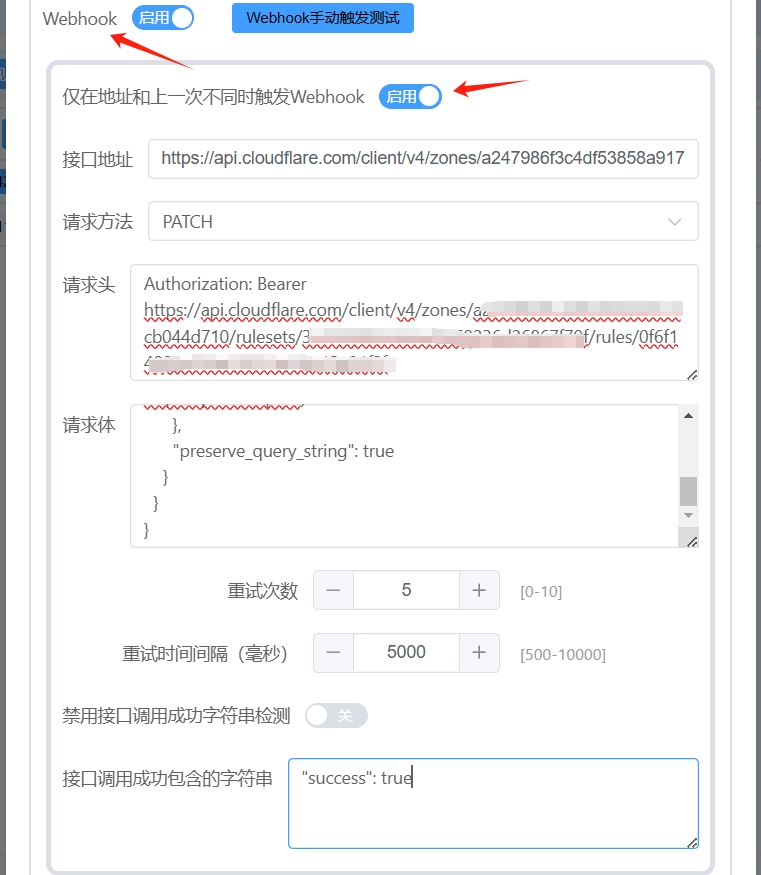

Webhook,点击开启,如下设置:

接口地址:

https://api.cloudflare.com/client/v4/zones/{区域ID}/rulesets/{规则集ID}/rules/{规则ID}请求方法:```PATCH```请求头:

Authorization: Bearer 你的令牌API 令牌 均可到这个链接创建: 选择编辑区域 DNS 模版。

请求体:

{

"action": "redirect",

"expression": "(http.host eq \"此处填写域名\")",

"description": "此处填写规则名称",

"action_parameters": {

"from_value": {

"status_code": 301,

"target_url": {

"expression": "concat(\"http://#{ipAddr}\", http.request.uri.path)"

},

"preserve_query_string": true

}

}

}

接口调用成功包含的字符串:

"success": true

选材新颖独特,通过细节描写赋予主题鲜活生命力。